Orice persoană care utilizează internetul poate deveni victima unui atac cibernetic. Ne este foarte uşor să folosim telefonul pentru a plăti online taxe, impozite, cumpărături, accesăm diverse aplicații bancare și adăugăm datele personale pe orice site care le solicitată chiar și pe rețelele de socializare. Atacurile cibernetice pot apărea doar atunci când într-un sistem există anumite vulnerabilități sau persoana ce utilizează un echipament conectat în reţea nu este atentă.

Statisticile arată că 43% din atacurile cibernetice au ca țintă afacerile mici, detaliile din interiorul companiei putând fi uşor descoperite, deoarece nu există un mediu securizat de păstrare a datelor. Însă nici companiile mari nu sunt excluse, dovadă fiind atacarea, în 2016, a 3 miliarde de conturi Yahoo. După acest eveniment compania a luat măsuri de securitate şi a pus la dispoziţia clienților metoda de autentificare în mai mulți pași. O statistică cu țările-țintă pentru atacatori este disponibilă pe site-ul us.norton.com și arată că cele mai atacate sunt Statele Unite ale Americii, India, Japonia, Taiwan, Ucraina şi Coreea de Sud.

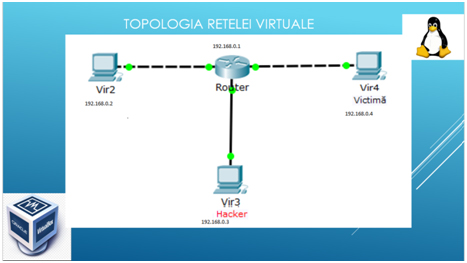

Pentru a demonstra cât de ușor poți fi victima unui atac, am creat un laborator virtual (în Virtual Box) format din patru mașini virtuale care folosesc sistemul de operare Ubuntu. Topologia rețelei virtuale este prezentată în figura următoare.

Figura 1 – Topologia rețelei virtuale

Figura 1 – Topologia rețelei virtuale

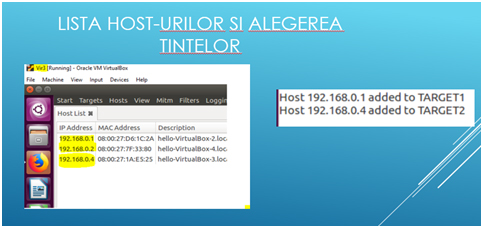

Mașina virtuală Vir4 este considerată victima atacului, iar atacatorul este mașina virtuală Vir3. Pentru a realiza acest atac, am utilizat pe Vir3 un sistem de scanare a host-urilor (căutare a dispozitivelor conectate), pentru a vizualiza câte dispozitive formează această rețea. În următoarea figură putem observa că scanarea a fost realizată cu succes și au fost afișate cele 3 host-uri: Vir2, Router-ul, dar și Vir4. Atacatorul poate vizualiza atât adresele IP ale echipamentelor din rețea, cât și adresele MAC.

Figura 2 – Scanarea rețelei

Figura 2 – Scanarea rețelei

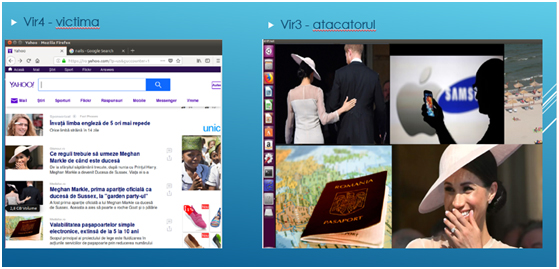

Am presupus că mașina virtuală Vir4 este utilizată de o persoană care dorește să citească știrile, să se autentifice pe anumite site-uri, să lucreze la anumite proiecte, iar Vir3 (atacatorul) alege să urmărească orice se întâmplă pe acest echipament. Un prim exemplu este o banală căutare a unor știri din acea zi pe Vir4, iar Vir3 cu ajutorul unei aplicaţii gratuite poate vizualiza toate imaginile prezente pe paginile accesate pe Vir4.

Figura 3 – Vizualizarea imaginilor de pe site-ul accesat de victimă

Figura 3 – Vizualizarea imaginilor de pe site-ul accesat de victimă

Acest lucru îl poate ajuta pe atacator să afle mai multe despre persoana care utilizează acel dispozitiv. De exemplu, dacă victima caută un anumit tip mașină, apartament sau animal de companie cu regularitate, atunci atacatorul poate face anumite asocieri, poate identifica anumite preferințe care ar putea sta la originea unei parole.

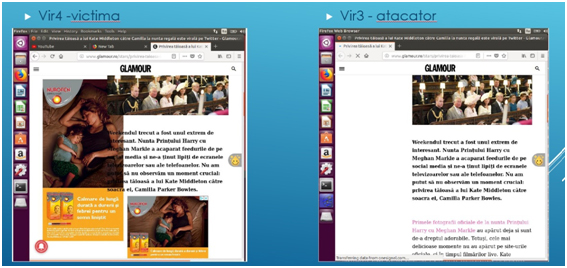

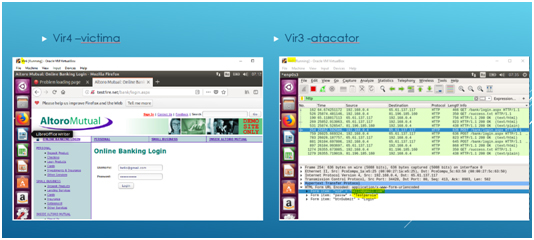

La un click distanță, cu ajutorul altei aplicații software, atacatorul îți poate urmări atât imaginile pe care le vizualizezi, cât și toate site-uri pe care le accesezi. În laboratorul creat putem observa că atacatorul urmărește în timp real site-urile pe care victima le accesează.

Figura 4 – Vizualizarea site-urilor accesate de victimă

Figura 4 – Vizualizarea site-urilor accesate de victimă

Poate te gândești că nu este nimic grav că cineva are acces la tot ce vizualizezi tu. Dar să ne gândim cât de multe persoane utilizează site-uri pentru a plăti online sau cât de mulţi oameni au conturi pe diferite rețele de socializare, site-uri bancare, etc. Numărul acestora este considerabil.

În următorul exemplu putem observa cât de ușor poate atacatorul să ne vizualizeze parola de autentificare de pe un site.

Figura 5 – Vizualizarea Parolelor

Figura 5 – Vizualizarea Parolelor

Din imaginea precedentă putem observa că a fost utilizat pentru test un site cu autentificare pe mașina virtuală a victimei. Adresa de mail folosită a fost [email protected], iar parola utilizată a fost Testparola. Vir3 utilizează o aplicaţie pentru a vizualiza traficul dintre echipamentele conectate în rețea (Vir2, Router-ul, Vir4). Urmărind victima (192.168.0.4) observăm că aceasta a accesat un site cu protocolul HTTP, iar atacatorul, cu un simplu click, poate vedea username-ul și parola utilizată de aceasta.

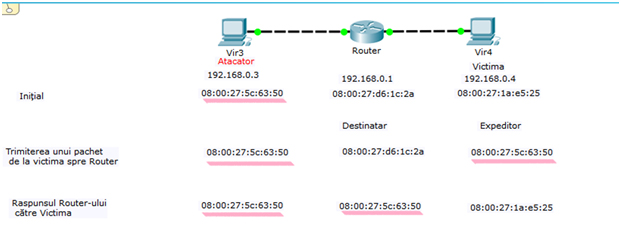

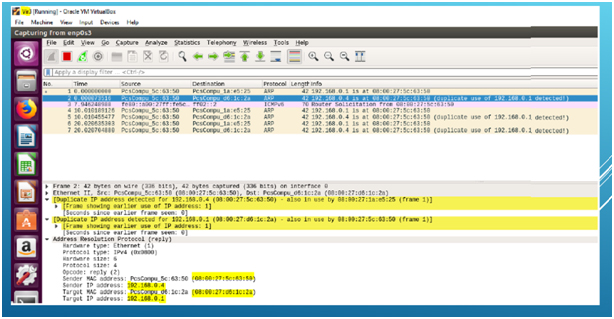

Toate aceste atacuri au avut loc deoarece dispozitivele din rețea au considerat că Vir3 (atacatorul) este un dispozitiv inclus în rețea. Aceste lucru a fost posibil deoarece Vir3 a duplicat atât adresa MAC a victimei cât și a router-ului folosind un atac de tip ARP poisoning. Înainte de a comunica, mașinile virtuale trimit mesaje broadcast pentru descoperirea reciprocă a adreselor MAC. După otrăvire cererea trimisă de Vir4 primește răspuns de la atacator, perceput ca fiind router-ul, iar atunci când Vir4 ar trebui să primească răspuns de la router va primi răspuns de la atacator. Astfel tot traficul este interceptat de atacator.

Toate acestea se pot observa în următoarele imagini.

Figura 6 – Procesul normal de descoperire

Figura 6 – Procesul normal de descoperire

Figura 7 – Procesul de descoperire după otrăvire

Figura 7 – Procesul de descoperire după otrăvire

Figura 8 – Duplicarea adresei MAC

Figura 8 – Duplicarea adresei MAC

Un atacator nu ar putea să vizualizeze cu ușurință accesările noastre dacă fiecare dintre noi ar acorda puțină atenție la actualizările sistemelor de operare. Pentru un atacator este mult mai uşor să intervină într-un sistem de operare vechi, deoarece îi cunoaşte vulnerabilităţile. Importante sunt şi browserele (navigatoarele de internet) pe care le utilizăm. În exemplul prezentat totul a fost posibil deoarece site-urile erau accesate folosind protocolul HTTP, de aceea este recomandată utilizarea portului HTTPS.

E-mail-urile pe care le primim pot fi și ele foarte periculoase. Un scenariu pentru acest caz ar fi următorul: dacă atacatorul cunoaște cel puțin un site de pe care faci cumpărături sau doar îl vizitezi frecvent, poate crea o adresa de e-mail cu numele acelui site și îți poate trimite un simplu mesaj electronic cu o ofertă, dar și un document atașat. Documentul poate conţine informaţii mai mult sau mai puţin interesante, însă în spatele acelui document se poate să existe un virus care îți va compromite calculatorul şi toate documentele personale. Toate devin posibile dacă nu suntem atenţi la expeditorul e-mail-ului.

Abstract

Nowadays many people practice online shopping, pay bills or provide their personal data to social networking sites and, therefore, can become victim of a cyberattack.

This paper shows how easy can a hacker,with some free tools, see your habits, preferences, bank accounts, personal details, address, and your work. The result is the attacker can access all the images, sites, the username and the passwords the victim uses. The first two solutions to protect our data would be to use updated software and HTTPS protocols instead of HTTP.

Autor: drd. Andreea Cristina Buzatu, Universitatea Tehnică “Gh. Asachi”, Iași

1 comment

Mulțumesc pentru articol. Mă va ajuta să fiu mai atent cu sistemele informatice.