Articolul de faţă prezintă standardul de facto din domeniul evaluării criptografice, cunoscut sub acronimul FIPS PUB 140-2, precum şi metodologia de aplicare a acestuia în cadrul procesului de evaluare criptografică.

Legea 182/2002 şi normele de aplicare ale acesteia, prevăzute în H.G. 585/2002 , cu completările şi modificările ulterioare, stabilesc cadrul normativ de protecţie a informaţiilor naţionale clasificate. Astfel, o parte dintre măsurile prevăzute în H.G. 585/2002 sunt cele referitoare la protecţia surselor generatoare de informaţii – INFOSEC. Oficiul Registrului Naţional al Informaţiilor Secrete de Stat (ORNISS), ce funcţionează în baza O.G.U. 153/2002 , este autoritatea naţională cu atribuţii în domeniul certificării Sistemelor Informatice şi de Comunicaţii (SIC) ce vehiculează informaţii naţionale clasificate. Această certificare presupune, printre altele, verificarea conformităţii SIC cu normativele naţionale. O atenţie deosebită, fără a neglija factorul uman, măsurile procedurale şi cele administrative, trebuie acordată securităţii IT şi a comunicaţiilor, măsurilor TEMPEST, precum şi măsurilor criptografice. În cele ce urmează, vom realiza un studiu al standardelor criptografice utilizate în proiectarea şi evaluarea sistemelor criptografice ca părţi componente ale unui SIC.

Practica în domeniul evaluării sistemelor criptografice a impus ca standard de facto standardul FIPS PUB 140-2, elaborat de către National Institute of Standards and Technologies (NIST). În România, prin directiva INFOSEC 12 , emisă de către ORNISS, s-a creat cadrul legal de funcţionare al entităţilor de evaluare. Până la ora actuală, sunt certificate la nivel naţional, de către ORNISS, trei laboratoare de evaluare a produselor criptografice şi patru laboratoare de evaluare TEMPEST. Unul dintre cele trei laboratoare de evaluare a produselor criptografice, ce a fost certificat de către ORNISS, îşi desfăşoară activitatea în cadrul Institutului pentru Tehnologii Avansate (ITA), institut aflat în subordinea Serviciului Român de Informaţii.

Sistemul de securitate al informațiilor

În cele ce urmează, vom încerca să definim ierarhizat sistemul de securitate al informaţiilor INFOSEC, aşa cum rezultă din standardele internaţionale din domeniul securităţii informatice, reprezentate, spre exemplu, de ISO 15408 şi FIPS PUB 140-2, şi ale legislaţiei naţionale reprezentate de Legea 182/2002 privind protecţia informaţiilor clasificate şi H.G. 585/2002 referitoare la normele de aplicare ale acesteia.

Legislaţie şi standarde internaţionale

Reţelele de comunicaţii şi sistemele informatice au devenit un factor cheie în dezvoltarea economico-socială şi de aceea integritatea şi disponibilitatea lor a căpătat o importanţă vitală.

Rezoluţia Consiliului European din 30 mai 2001 defineşte securitatea informaţiilor şi reţelelor ca reprezentând mijloacele care:

– asigură disponibilitatea serviciilor şi datelor;

– previn distrugerea şi interceptarea neautorizată a comunicaţiilor;

– asigură confidenţialitatea datelor;

– protejează sistemele informatice împotriva accesului neautorizat;

– asigură protecţia împotriva atacurilor prin software cu destinaţie răuvoitoare;

– asigură sistemele de autentificare.

Standardul internaţional ISO15408 (Common Criteria), adoptat şi de Uniunea Europeană, stabileşte cerinţele de securitate pentr u produsele, sistemele şi reţelele informatice şi de comunicaţii. În scopul evaluării produselor şi sistemelor informatice şi de comunicaţii din punctul de vedere al nivelului de securitate, astfel încât acestea să fie compatibile cu cele din Uniunea Europeană, România va trebui să adopte aceleaşi standarde, sau standarde echivalente.

Încă de la apariţia primelor sisteme de prelucrare şi transmitere a datelor, statele puternic dezvoltate şi-au creat standarde proprii pe baza cărora să evalueze nivelul de securitate oferit de acestea. Astfel, SUA au creat standardul TCSEC – Trusted Computer System Evaluation Criteria, cunoscut şi sub numele de ORANGE BOOK, în timp ce în Canada s-a dezvoltat standardul CTCPEC – Canadian Trusted Computer Product Evaluation Criteria.

În luna mai 1990, Franţa, Germania, Olanda şi Marea Britanie, pe baza experienţei câştigate de fiecare încă din anii ’80, au publicat prima versiune a standardului ITSEC – Information Technology Security Evaluation Criteria. Versiunea a doua a ITSEC a fost publicată de Comisia Europeană în iunie 1991, iar în septembrie 1993 au apărut metodologiile de evaluare ITSEM – Information Technology Security Evaluation Manual. ITSEC clasifică sistemele pe şase niveluri de siguranţă, E1-E6, nivelul E6 fiind nivelul cel mai sigur.

A apărut însă necesitatea alinierii standardelor europene cu cele ale SUA şi Canada. În acest sens, agenţiile de securitate ale Canadei, Franţei, Germaniei, Olandei, Marii Britanii şi Statelor Unite au sponsorizat proiectul CC – Common Criteria for Information Technology Security Evaluation, publicat într-o versiune iniţială, în 31.01.1996, şi reluat în 1997 printr-o a doua versiune. Proiectul armonizează ITSEC, CTCPEC şi TSEC, clasificând sistemele pe şapte nivele de securitate: EAL1-EAL7, nivelul EAL7 fiind cel mai sigur.

În 1998, agenţiile de securitate din SUA, Canada, Franţa, Germania şi Marea Britanie au semnat o înţelegere de recunoaştere formală a certificatelor de evaluare până la nivel EAL4, certificate eliberate conform CC, versiunea a doua. În plus, SOG-IS – Senior Officials Group for Information Security din Comisia Europeană a extins Mutual Recognition Agreement al ITSEC astfel încât să acopere criteriile de evaluare Common Criteria până la nivelul EAL7.

În 1999, CC a fost adoptat ca standard internaţional având numărul ISO15408, în acest moment acest standard aflându-se la ediţia a doua (octombrie 2005).

În Comunitatea Europeană se pune un mare accent pe problemele de securitate şi intercooperare în acest domeniu. Astfel, Consiliul şi Comisia Europeană au dezvoltat o strategie de securitate a reţelelor electronice inclusiv în privinţa implementării, după cum reiese şi din documentele elaborate de cele două organisme europene:

– „Europe Action Plan: Information and Network Security”, 30 mai 2001, Rezoluţia Consiliului;

– “Network and Information Security: Proposal for a European Policy Approach”, Communication from the Commission to the Council, the European Parliament, the European Economic and Social Committee and the Committee of the Regions;

– “Council Recommendation 95/144/EC of 7th April 1995 on Common Information Technology Security Evaluation Criteria”;

– “Council Recommandation of 25 June 2001 on contact points maintaining a 24-hour service, for combating high-tech crime”;

– “Communication from the Commission on creating a safer society by improving the security of information infrastructures and combating computer related crime”;

– “Regulation (EC) No 45/2001 of the European Parliament and of the Council of 18th December 2000 on the protection of individuals with regard to the processing of personal data by the Community institutions and bodies and on the free movement of such data”;

◦“Directive 95/46/EC of the European Parliament and of the Council of 24th October 1995 on the protection of individuals with regard to the processing of personal data and on the free meovement of such data”

– “Directive 97/33/EC of the European Parliament and of the Council of 30th June 1992 on interconnection with telecommunications with regard to ensuring universal ser vice and interoperability through application of the principles of open network provision (ONP);

– “Directive 97/66/EC of the European Parliament and of the Council of 15th December 1997 concerning the processing of personal data and the protection of privacy in the telecommunications sector”;

– “Directive 98/10/EC of the European Parliament and of the Council of 26th February 1998 on the application of open network provision (ONP) to voice telephony and on universal service for telecommunications in a competitive environment”; ◦ “Directive 1999/93/EC of the European Parliament and of the Council of 13th December 1999 on a Community framework for electronic signatures”.

Cadrul legislativ naţional

Una dintre cerinţele privind integrarea României în structurile NATO şi UE a fost cea de armonizare şi completare a legislaţiei naţionale pe linia protecţiei informaţiilor clasificate.

Astfel, conform art. 9 şi art. 15, lit. g)-j), din legea 182/2002 , protecţia informaţiilor clasificate vizează următoarele:

– protecţia juridică – ansamblul normelor constituţionale şi al celorlalte dispoziţii legale în vigoare, care reglementează protejarea informaţiilor clasificate;

– protecţia prin măsuri procedurale – ansamblul reglementărilor prin care emitenţii şi deţinătorii de informaţii clasificate stabilesc măsurile interne de lucru şi de ordine interioară, destinate realizării protecţiei informaţiilor;

– protecţie fizică – ansamblul activităţilor de pază, securitate şi apărare, prin măsuri şi dispozitive de control fizic şi prin mijloace tehnice, a informaţiilor clasificate;

– protecţia personalului – ansamblul verificărilor şi măsurilor destinate persoanelor cu atribuţii de serviciu în legătură cu informaţiile clasificate, spre a preveni şi înlătura riscurile de securitate pentru protecţia informaţiilor clasificate;

– protecţia surselor generatoare de informaţii (INFOSEC).

Astfel în H.G. 585/2002 sunt definite normele metodologice privind protecţia juridică prin măsuri procedurale, fizică, a personalului şi a surselor generatoare de informaţii. Conform H.G. 585/2002 art. 237, protecţia în domeniul INFOSEC este definită ca ,,ansamblul măsurilor şi structurilor de protecţie a informaţiilor clasificate care sunt prelucrate, stocate sau transmise prin intermediul sistemelor informatice de comunicaţii şi al altor sisteme electronice, împotriva ameninţărilor şi a oricăror acţiuni care pot aduce atingere confidenţialităţii, integrităţii, disponibilităţii autenticităţii şi nerepudierii informaţiilor clasificate, precum şi afectarea funcţionării sistemelor informatice, indiferent dacă acestea apar accidental sau intenţionat. Măsurile INFOSEC acoperă securitatea calculatoarelor, a transmisiilor, a emisiilor, securitatea criptografică, precum şi depistarea şi prevenirea ameninţărilor la care sunt expuse informaţiile şi sistemele”.

Sistemul de Securitate al Informaţiilor

Rezumând cele prezentate anterior, putem defini Sistemul de Securitate al Informaţiilor (INFOSEC) ca fiind compus din următoarele tipologii de securitate:

– securitatea fizică;

– securitatea personalului;

– securitatea administrativă;

– securitatea IT (ITSEC);

– securitatea comunicaţiilor (COMSEC);

– securitatea criptografică;

– securitatea emisiilor electromagnetice (TEMPEST).

Mai nou, datorită infrastructurilor critice, a apărut conceptul de INFORMATION ASSURANCE (ce cuprinde proceduri de recuperare a informaţiei în caz de dezastru etc.).

Articolul de faţă se încadrează în domeniul securităţii criptografice şi se ocupă, în principal, cu evaluarea nivelului de încredere într-un modul criptografic. După cum se ştie, integrarea necesităţilor de securitate a informaţiilor cuprinde următoarele aspecte:

– disponibilitatea: asigurarea faptului că utilizatorii autorizaţi au acces la informaţie, precum şi la resursele asociate, atunci când este necesar;

– confidenţialitatea: asigurarea accesibilităţii informaţiei numai celor autorizaţi să aibă acces;

– integritatea: păstrarea acurateţei şi completitudinii informaţiilor, precum şi a metodelor de procesare;

– autentificarea: informaţia provine de la cel care a pretins că a elaborat-o;

– nerepudierea: informaţia, odată emisă, nu poate fi repudiată de către emitent.

Definiţiile tehnice ale elementelor mai sus prezentate se pot regăsi în orice manual de securitate a informaţiei sau standard de referinţă.

Problema de evaluare criptografică, conform normelor internaţionale şi naţionale (spre exemplu standardul FIPS PUB 140-2), se rezumă la analiza următoarelor aspecte:

– specificarea modului criptografic prin descrierea acestuia, a algoritmilor şi a funcţiilor criptografice utilizate, descrierea componenţei hardware şi software şi specificarea politicii de securitate a acestuia;

– porturile şi interfeţele modulului criptografic prin specificarea acestora;

– metodele de identificare/autentificare, în sensul autentificării pe bază de rol, identitate sau multifactor (spre exemplu parolă, token şi măsură biometrică, autentificarea multifactor fiind introdusă în draftul FIPS PUB 140-3);

– modelul de stări finite ale echipamentului prin specificarea stărilor de introducere de chei, a stărilor de funcţionare (pornit/oprit sau eroare) sau a stărilor de mentenanţă;

– securitatea fizică prin specificarea tuturor măsurilor de securitate fizică luate la nivelul carcasei aparatului (sigilii, senzori de vibraţie sau volum, contacte fizice) şi a răspunsurilor (ştergerea cheilor criptografice, jurnalizări, alarme etc.) în caz de incidente criptografice;

– mediul de operare se evaluează din perspectiva Criteriilor Comune (ISO 15408) de evaluare a nivelului de încredere în sistemul informatic;

– managementul cheilor criptografice prin specificarea modalităţii de generare, transport, distribuţie, încărcare, validare, arhivare şi distrugere a cheilor criptografice utilizate de echipament;

– interferenţa electromagnetică;

– autotestele efectuate de modulul criptografic la pornire, spre exemplu integritatea componentei software, autenticitatea rutinelor criptografice, sau la efectuarea operaţiilor critice;

– siguranţa proiectării este pusă în evidenţă de modul în care a fost proiectat echipamentul (documentaţia de execuţie şi pusă la dispoziţie utilizatorului);

– analiza în mediul de implementare presupune abordarea anumitor atacuri nestandard aflate la frontiera dintre modelul teoretic şi realitatea fizică, cum ar fi atacul prin măsurarea timpului de execuţie a anumitor funcţii criptografice, a puterii consumate etc.

Principalele standarde internaţionale ce stau la baza evaluării nivelului de încredere în sistemele criptografice sunt : FIPS PUB 140-2 (Standard NIST-National Institute for Standards and Technologies ), acceptat ca standard de facto de comunitatea criptologică internaţională şi Common Criteria (cunoscut şi sub acronimul de ISO 15408 ). Pe plan naţional, Oficiul Registrului Naţional al Informaţiilor Secret de Stat a elaborat directivele INFOSEC – 5 privind Catalogul Naţional cu Produse, Profile şi Pachete de Protecţie INFOSEC, precum şi INFOSEC -14 privind Metodologia de Evaluare şi Certificare de Produse, Profile şi Pachete de Protecţie INFOSEC.

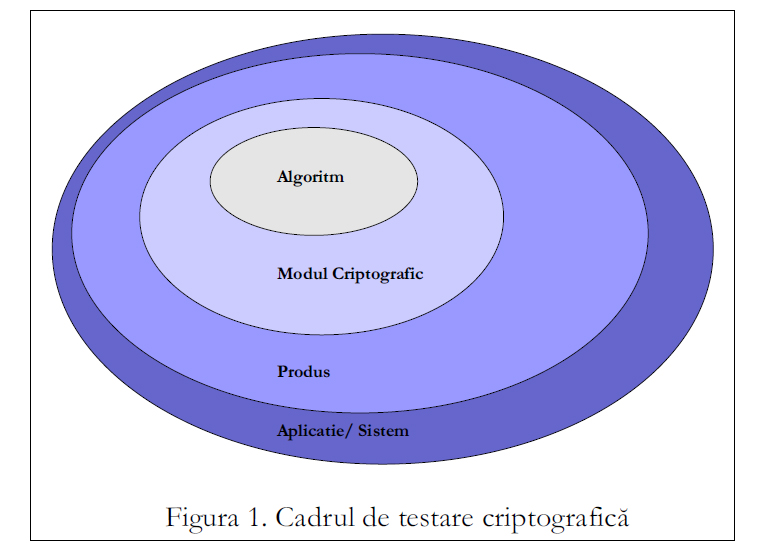

Cadrul de testare criptografică este organizat pe patru straturi, conform figurii 1.

În fapt, elaborarea, testarea şi verificarea algoritmilor criptografici ţin de competenţa organismelor cu atribuţii în domeniu. La nivel internaţional, nu există un set de criterii bine definite care să se constituie în condiţii suficiente de apreciere a rezistenţei din punct de vedere criptografic a algoritmilor criptografici, cu atât mai mult încadrarea acestora într-o anumită categorie de clasificare. Testarea şi evaluarea modulului criptografic este realizată de Laboratoarele de Evaluare si Testare Criptografică.

În prezent, în România există trei Laboratoare de Evaluare a Produselor Criptografice, acreditate la nivel naţional de către Oficiul Registrului Naţional al Informaţiilor Secrete de Stat, acestea funcţionând în cadrul Institutului pentru Tehnologii Avansate, Agenţiei de Cercetare pentru Tehnici şi Tehnologii Militare şi Serviciului de Informaţii Externe.

Testarea produsului criptografic este de competenţa Laboratoarelor de Evaluare şi Testare Criptografică (FIPS PUB 140-2), precum şi a laboratoarelor de Testare Common Criteria (ISO 15408). În prezent, nu există Laboratoare de testare CC acreditate la nivel naţional.

Testarea aplicaţiei sau, după caz, a sistemului, este de competenţa Laboratoarelor de Evaluare şi Testare Criptografică (FIPS PUB 140-2), precum şi a Laboratoarelor de Testare Common Criteria (ISO 15408).

Standardul FIPS PUB 140-2

Standardul FIPS PUB 140-2 este un standard dezvoltat de către National Institute of Standards and Technologies din SUA. În lipsa unor normative internaţionale în acest domeniu, acest standard este acceptat ca standard de facto în comunitatea cripto atât a producătorilor, cât şi a utilizatorilor. Acest standard specifică cerinţele de securitate ce trebuie avute în vedere la evaluarea unui modul criptografic ce este utilizat de către agenţiile guvernamentale din SUA.

Cerinţele de securitate, structurate pe patru niveluri, se referă la proiectarea şi implementarea sigură a unui modul criptografic. Acestea decurg din următoarele obiective de securitate funcţională de nivel ridicat, impuse unui modul criptografic:

– protejarea împotriva funcţionării şi utilizării neautorizate;

– prevenirea dezvăluirii neautorizate a conţinutului modulului, inclusiv a cheilor criptografice în clar sau alţi CSP (critical security parameters – parametri critici de securitate);

– prevenirea modificării neautorizate şi nedetectate a modulului, inclusiv modificarea, substituirea, introducerea şi ştergerea neautorizată a cheilor criptografice sau a altor CSP;

– folosirea de funcţii de securitate aprobate pentru protecţia informaţiilor sensibile;

– furnizarea de indicaţii privind starea operaţională a modulului;

– garantarea faptului că modulul funcţionează corect când este folosit conform modului de operare aprobat;

– detectarea erorilor din funcţionarea modulului şi prevenirea compromiterii datelor sensibile şi a altor CSP ca urmare a acestor erori.

Cerinţele de securitate ce trebuie satisfăcute de modulele criptografice se referă la probleme legate de proiectare şi implementare, incluzând specificaţii ale modulului criptografic, interfeţele sale, aspecte privind sarcini, servicii şi autentificare, modelul automatului cu stări finite, securitatea fizică, securitatea sistemului de operare, managementul cheilor criptografice, compatibilitatea şi interferenţa electromagnetică (EMI/EMC), autotestele şi siguranţa proiectării. Problemele legate de abordarea altor tipuri de atacuri nu sunt detaliate, dar furnizorii sunt oblig aţi să prezinte dovezi privind implementarea verificărilor (de ex. analiza diferenţială de putere şi TEMPEST). Standardul FIPS PUB 140-2 acoperă un număr de 11 domenii, pentru fiecare dintre domeniile evaluate modulul fiind apreciat cu un calificativ pe o scară ascendentă de la 1 la 4. Un modul va fi testat şi evaluat independent faţă de cerinţele din fiecare domeniu. Anumite domenii asigură niveluri sporite de securitate, cu cerinţe cumulative pentru fiecare nivel. În aceste situaţii, modulul va primi o evaluare ce reflectă nivelul maxim de securitate pentru care modulul satisface toate cerinţele din domeniul respectiv. Acolo unde nu se fac diferenţieri pentru niveluri de securitate, nivelul final va fi echivalent cu nivelul general de securitate.

Pentru aplicarea acestui standard de către Laboratoarele de Evaluare, NIST a elaborat metodologia de aplicare a standardului, aceasta fiind cunoscută ca Derived Test Requirements for FIPS PUB 140-2.

La ora actuală, este în fază de proiect noua versiune a standardului şi anume FIPS PUB 140-3. Aceasta realizează o rafinare a nivelurilor de securitate oferite de un modul criptografic, prin introducerea celui de-al cincilea nivel de asigurare criptografică. Totodată, ca urmare a dezvoltării software, apar noi cerinţe privind securitatea software şi securitatea în mediul de implementare.

Procesul de evaluare criptografică în SUA şi Canada

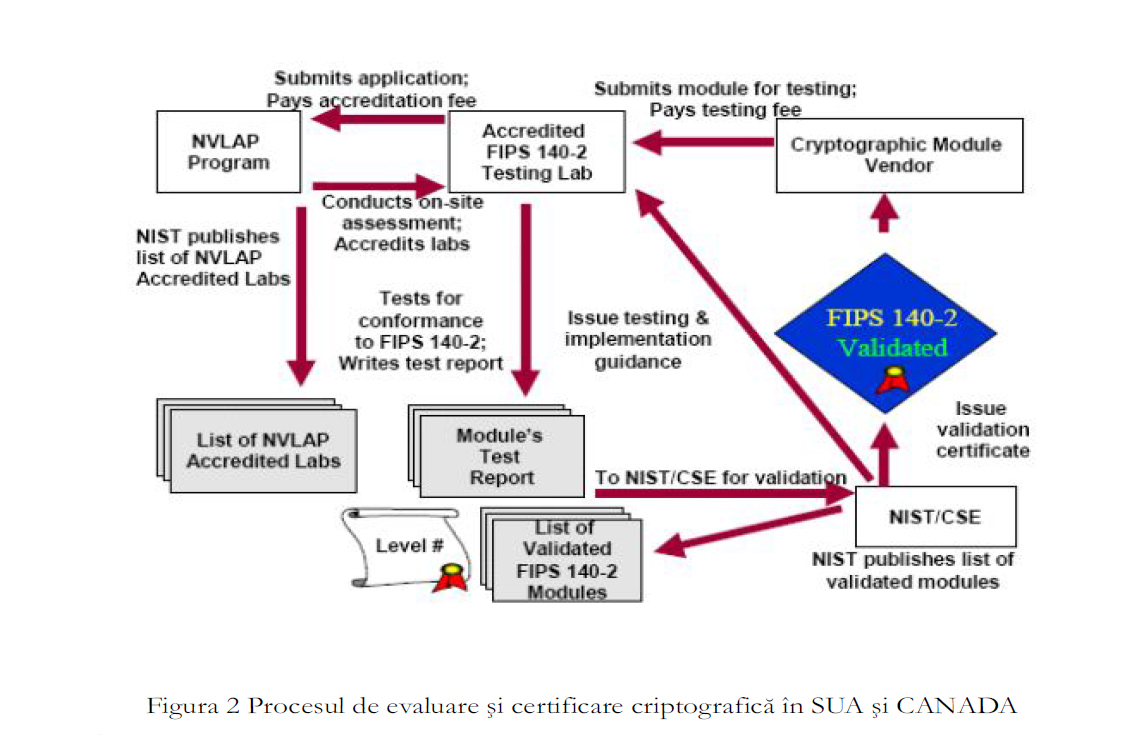

În vederea recunoaşterii reciproce a evaluărilor şi certificărilor, Guvernele SUA şi Canadei au iniţiat, prin intermediul organismelor specializate NIST, respectiv Communications Security Establishment (CSE), Programul de Validare a Modulelor Criptografice (CMVP).

CMVP este gestionat de către NIST sau, după caz, de CSE, prin intermediul laboratoarelor acreditate de către acesta. Procesul de acreditare a laboratoarelor criptografice este implementat ca parte a Programului Naţional de Acreditare Voluntară a Laboratoarelor (NVLAP).

Relaţionarea dintre NIST, laboratoarele de evaluare şi producător este prezentată în figura 2, în acest sens fiind elaborată o metodologie comună de evaluare.

La ora actuală sunt acreditate de către NVLAP un număr de 18 laboratoare, lista acestora fiind disponibilă la adresa de Internet http://www.nist.gov.

Procesul de evaluare criptografică în România

Spre deosebire de SUA şi Canada, în România procesul de certificare criptografică este gestionat de către ORNISS, evaluarea naţională fiind realizată în cadrul unuia dintre cele trei laboratoare acreditate de către ORNISS. Astfel, directiva ORNISS INFOSEC-14 stipulează Metodologia de Evaluare şi Certificare de Produse, Profile şi Pachete de Protecţie INFOSEC, după realizarea certificării produsului acesta fiind inclus, conform INFOSEC 5, în Catalogul Naţional cu Produse, Profile şi Pachete de Protecţie INFOSEC.

În final, reţinem faptul că entitatea de evaluare realizează un profil al modulului criptografic, de conformitate cu un standard bine precizat, certificarea, ce include şi atribuirea unui nivel de procesare a informaţiilor naţionale clasificate, fiind atributul exclusiv al Autorităţii de Naţionale de Securitate, în cazul de faţă ORNISS, iar decizia de utilizare în cadrul unei instituţii ce gestionează informaţii clasificate a unui anumit tip de echipament certificat pentru protecţia informaţiilor clasificate fiind exclusiv de competenţa funcţionarului de securitate din instituţia în cauză.

Autor: Emil Simion