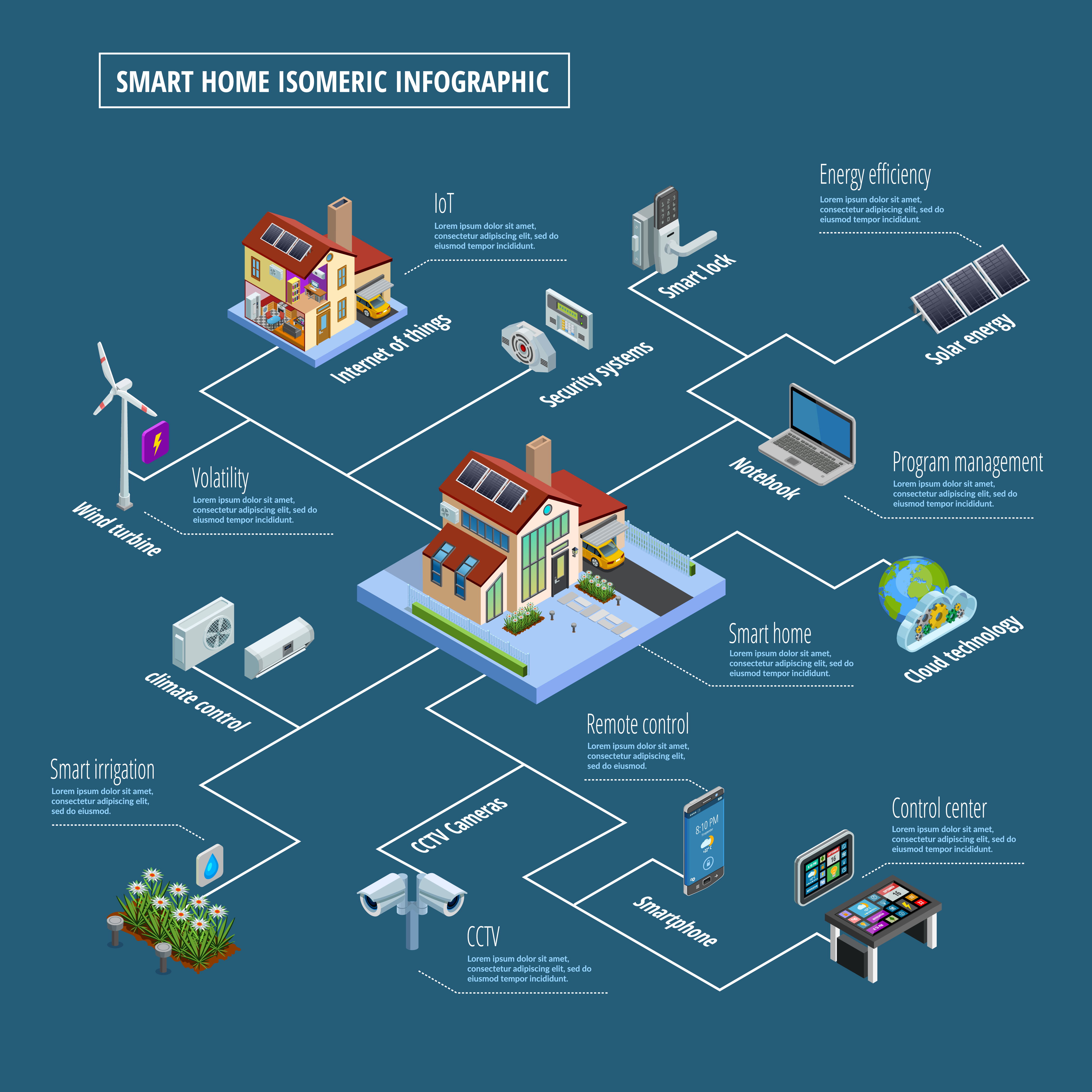

Internet of Things (IoT) reprezintă un sistem de dispozitive IT&C, mecanice sau digitale interconectate care are drept caracteristică unicitatea identificării componentelor, dar și comunicarea dintre acestea fără interacțiunea factorului uman. Astfel, printre dispozitivele care utilizează această tehnologie regăsim obiecte folosite în activitățile de zi cu zi (termostate, corpuri de iluminat, frigidere, sisteme de securizare a locuinței, autoturisme, etc.).

Evoluțiile înregistrate la nivelul întregii societăți, generate de progresul continuu al domeniului tehnologiei informației și comunicațiilor, precum și de succesul exploatării superioare a resurselor, al realizării de noi produse și al eficientizării unor activități cotidiene, se produc prin implementarea IoT. În mod incontestabil, IoT creează o serie de avantaje precum: eficiența crescută, consumul redus de energie, simplificarea proceselor și activităților, acces facil și simultan la mai multe resurse, creșterea fiabilității.

Atac asupra IoT

Pe de altă parte, acest proces de dezvoltare al IoT incumbă deopotrivă o serie de vulnerabilități care pot fi exploatate de către entitățile care vizează penetrarea rețelelor informatice și preluarea acestora sub control. Un astfel de atac, care a vizat sitemele IoT a fost cel din 21 octombrie 2016, denumit Dyn cyberattack. Acesta a fost atribuit grupării extremiste Anonymous și New World Hackers, care ulterior au și revendicat acest atac. Astfel, printr-o tehnică de tip Distributed Denial-of-Service (DDoS), gruparea a cauzat blocarea accesului către o serie de platforme web ce foloseau infrastructura companiei Dyn. Astfel, au fost afectate servicii web ale unor companii precum Amazon, BBC, Business Insider, CNN, Electronic Arts, Fox News, The Guardian, GitHub, HBO, Netflix, PayPal, SoundCloud, Starbucks, Visa, dar și ale Guvernului Suediei. Pentru desfășurarea atacului au fost utilizate rețele de boți (dispozitive informatice a căror nivel de securitate a permis preluarea acestora sub control de către o entitate terță) formate din camere digitate și playere DVR conecate în rețele de tip IoT.

Conform lui David Fidler, expert în securitate cibernetică în cadrul think-tankului Council on Foreign Relations, nu a existat până la momentul respectiv niciun atac de tip DDoS care să atingă măcar jumătate din amploarea atacului Dyn. Tot el a menționat că acest atac nu a beneficiat de resursele unui stat și că o astfel de entitate ar putea genera efecte negative amplificate prin exploatarea vulnerabilităților sistemelor IoT cu un nivel scăzut al securității cibernetice.

Vulnerabilităţile sistemelor IoT

Între vulnerabilităţile sistemelor IoT trebuie menţionate:

• Lipsa securității platformelor web, respectiv a aplicațiilor utilizate pentru controlul dispozitivelor IoT.

În funcție de compania care pune la dispoziție un anumit produs ce utilizează tehnologia IoT, există pericolul actualizării întârziate sau chiar a neactualizării platformei utilizate pentru a configura și controla dispozitivul folosit. Dacă în unele situații actualizările vizează aspecte funcționale și de design ale platformei, există și cazuri în care vorbim despre actualizări de securitate. Spre exemplu, în lipsa efectuării acestora, o entitate ostilă ar putea avea acces, în final, la informațiile vehiculate în cadrul rețelei wi-fi la care este conectat și dispozitivul atacat.

• Nivelul scăzut al utilizării algoritmilor de criptare în cadrul rețelei IoT.

Efectul exploatării acestei vulnerbilități îl reprezintă posibilitatea interceptării traficului de rețea generat prin utilizarea unui dispozitiv IoT. Astfel, se pot exploata imediat date personale pentru care utilizatorul IoT a oferit acces aplicației sau platformei de control (exemplu: date contact, fotografii, locație, etc.).

• Utilizarea unor dispozitive mobile nesecurizate pentru controlul dispozitivelor IoT.

Majoritatea acestor dispozitive pot fi controlate prin intermediul dispozitivelor mobile. Astfel, utilizatorul este expus, în acest caz, vulnerabilităților generate de utilizarea unui anumit sistem de operare sau a unor aplicații ce conțin cod malware.

• Eficiența scăzută a metodelor de autentificare

Această vulnerabilitate este strâns legată de nivelul de igienă cibernetică al fiecărui utilizator. Astfel, utilizarea parolelor de tipul „1234” sau „0000” se poate dovedi ineficientă pentru protejarea propriilor dispozitive. Potrivit companiei de securitate cibernetică Preemt, peste 35% din parolele obținute în urma unor breșe de securitate de pe serverele ce găzduiesc platforme precum Yahoo și LinkedIn aveau un nivel de complexitate scăzut. Astfel, parolele ce conțin mai puțin de 10 caractere pot fi descoperite în mai puțin de o zi, prin folosirea tehnicilor de hacking obișnuite.

• Lipsa metodelor de autentificare în doi pași

Această metodă presupune utilizarea a două metode distincte și succesive de autentificare. De exemplu, se poate utiliza ca prim pas de autentificare o parolă ca mai apoi să se folosească un dispozitiv tip token, amprenta personală, recunoașterea facială sau orice altă metodă. Majoritatea dispozitivelor de tip IoT nu foloseşte acest tip de autentificare cu toate că acestea sunt strâns legate de securitatea individuală.

Igiena cibernetică

În cazul sistemelor de tip IoT, măsurile de igienă cibernetică trebuie să includă:

• schimbarea parolelor folosite la configurarea dispozitivelor (default login pasword) wi-fi și modificarea acestora periodic;

• actualizarea la zi a softurilor utilizate pentru conectarea și controlul de la distanță al dispozitivelor IoT;

• folosirea unor softuri de securitate cibernetică (antivirus, firewall) actualizate la zi;

• cunoașterea tipurilor de date colectate de companiile ce oferă astfel de dispozitive;

• limitarea privilegiilor pe care le dețin aceste aplicații;

• dezactivarea Universal Plug n’ Play support (UPnP) – facilitate care permite dispozitivului să fie descoperit mai ușor pe Internet;

• crearea unei rețele separate pentru dispozitivele IoT pentru a evita posibila compromitere a tuturor celorlalte dispozitive utilizate;

• deconectarea dispozitivelor când nu sunt utilizate.

În cazul atacurilor cibernetice, în general, este mult mai eficient să se prevină exploatarea unor vulnerabilități decât să se contracareze amenințarea în mod direct, acest lucru fiind dificil.

Abstract:

Despite making life easier to its users, IoT has the potential to appeal hacking groups that seek to exploit the vulnerabilities of many kinds of technologies. The Dyncyberattack that took place in October 2016 is the clear evidence for this hypothesis.

Being a relatively new kind of technology, IoT has its disadvantages that can be exploited if the end user doesn’t have a good cyber hygiene that can protect his entire IT&C infrastructure.

Autor: Cristian Condruț